Estatísticas do CERT.br apontam aumento de ataques de negação de serviço em 2019

Dados mostram uma diminuição dos casos de IPs alocados no Brasil permitindo amplificação de tráfego

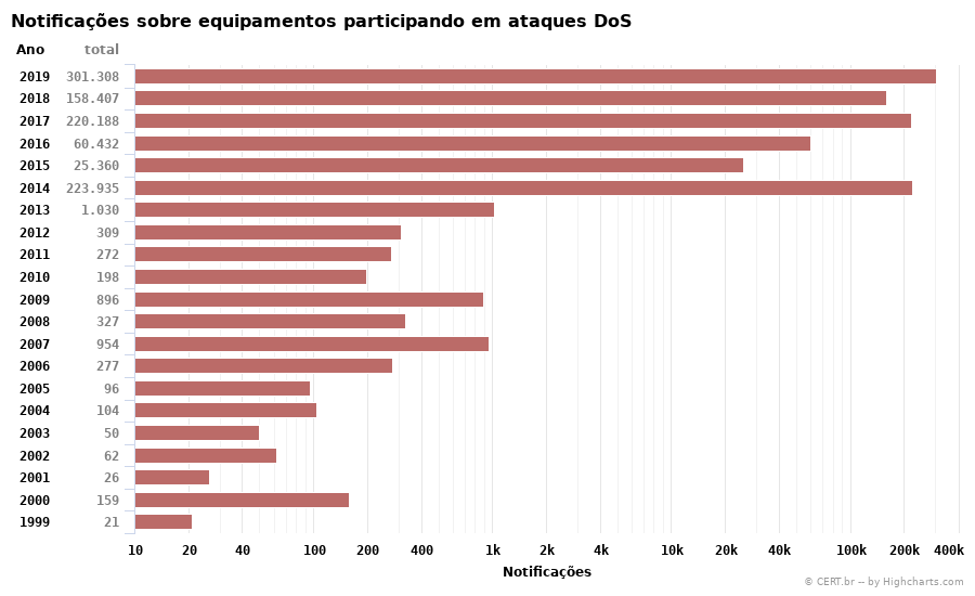

Em 2019, o Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT.br), do Núcleo de Informação e Coordenação do Ponto BR (NIC.br), recebeu 875.327 notificações de incidentes de segurança, número 29% maior que o total de 2018. Além do crescimento do total de incidentes, que são reportados voluntariamente por usuários de Internet, o CERT.br recebeu 301.308 notificações sobre computadores que participaram de ataques de negação de serviço (em inglês, Denial of Service - DoS). O número é o maior da série histórica, sendo 90% maior que em 2018.

A negação de serviço é uma técnica em que um atacante utiliza um equipamento conectado à rede para tirar de operação um serviço, um computador ou uma rede conectada à Internet. Quando um conjunto de equipamentos é utilizado no ataque, recebe o nome de Ataque Distribuído de Negação de Serviço (em inglês, Distributed Denial of Service - DDoS). Em 2019, o maior número de notificações de DDoS foi de ataques do tipo UDP flood gerados por botnets (redes formadas por centenas ou milhares de computadores infectados com bots) de IoT (do inglês, Internet of Things). Botnets como Mirai e Bashlite, que infectam tanto dispositivos como DVRs, quanto roteadores de banda larga, foram responsáveis pela maior parte dos ataques notificados.

“O número de DDoS tem crescido, em grande parte, pela facilidade que os atacantes têm de realizar esse tipo de ação. Vulnerabilidades no software embarcado e nas configurações padrão de modems e roteadores Wi-Fi permitem que esses equipamentos sejam alvo de uma variedade de abusos, até o completo comprometimento por malware”, explica Cristine Hoepers, gerente do CERT.br. Requisitos Mínimos de Segurança para Aquisição de Equipamentos para Conexão de Assinante (CPE) são descritos em documento conjunto do LACNOG (Grupo de Operadores de Redes da América Latina e o Caribe) e M3AAWG (Messaging, Malware and Mobile Anti-Abuse Working Group), disponível no endereço: https://www.m3aawg.org/sites/default/files/lac-bcop-1-m3aawg-v1-portuguese-final.pdf.

Amplificação

De acordo com os incidentes de segurança reportados ao CERT.br em 2019, 26% dos casos de ataque DoS envolveram protocolos de rede que podem ser utilizados como amplificadores, tais como: CHARGEN (19/UDP), DNS (53/UDP), NTP (123/UDP), SNMP (161/UDP), LDAP (389/TCP) e SSDP (1900/UDP). Em 2018, os casos notificados que envolviam estes protocolos eram maioria e correspondiam a mais de 70%.

Além da queda em incidentes reportados envolvendo estes protocolos, outras estatísticas mantida pelo CERT.br - de notificações enviadas aos sistemas autônomos cujas redes possuem sistemas mal configurados, que podem ser abusados por atacantes para amplificar tráfego - também apontam diminuição dos casos de IPs permitindo amplificação. "De julho de 2018 até dezembro de 2019, o número de IPs permitindo amplificação alocados no Brasil reduziu cerca de 60%. Essa diminuição está ligada ao Programa por uma Internet mais Segura, mantido pelo CGI.br e NIC.br, que tem contribuído de forma significativa para conscientizar operadoras e provedores de Internet sobre boas práticas de infraestrutura de rede”, destaca Hoepers.

De forma complementar, as estatísticas também mantidas pelo CERT.br de ataques contra honeypots - sensores distribuídos no espaço de endereços IP da Internet no Brasil, que ampliam a capacidade de detecção de incidentes e correlação de eventos - apontam a continuidade das varreduras à procura de serviços passíveis de serem abusados para amplificação de tráfego. “É importante destacar que os dados dos honeypots mostram que a busca por amplificadores continua igual, o que sugere que a redução deste tipo de abuso no Brasil esteja sim relacionada com a melhora do ecossistema”, reforça Cristine.

Varreduras e propagação de códigos maliciosos

As notificações de incidentes reportadas ao CERT.br sobre varreduras - técnica que tem o objetivo de identificar computadores ativos e coletar informações sobre eles -, aliadas aos dados obtidos por meio dos honeypots, apontam um aumento de varreduras contra serviços relacionados a e-mails. As notificações de varreduras somaram 409.748 em 2019, correspondendo a um aumento de 3% em relação a 2018. Os serviços que podem sofrer ataques de força bruta (tentativas de adivinhação de senhas) continuam sendo muito visados: SSH (22/TCP) com 37% das notificações de varreduras, RDP (3389/TCP) com 2% e TELNET (23/TCP) com 1% das notificações em 2019.

Os dados dos honeypots apontam, de forma complementar, um aumento de varreduras contra serviços de e-mail, mais notadamente às portas POP3 (110/TCP), SMTPS (465/TCP), IMAPS (993/TCP) e POPS (995/TCP). "Este aumento pode ser relacionado com o aumento de força bruta contra serviços de e-mail que temos visto nas notificações de incidentes de segurança reportadas ao CERT.br. É essencial que, frente ao aumento desse tipo de ataque, as organizações invistam na adoção de múltiplos fatores de autenticação, e não mais apenas login e senha.", avalia Cristine. O CERT.br mantém o Fascículo Verificação em Duas Etapas, com dicas sobre a importância desse tipo de proteção e como utilizá-la.

Ainda de acordo com os honeypots, de 2018 para 2019 houve um aumento de 546% no número de pacotes contra a porta RDP (Remote Desktop Protocol), sendo que este aumento coincidiu com a divulgação da vulnerabilidade chamada BlueKeep (CVE-2019-0708), que passou a ser explorada por diversos códigos maliciosos. “O início do abuso poucas semanas após a disponibilização da atualização pela Microsoft reforça a importância de aplicar patches para a proteção da rede o quanto antes”, comenta Cristine. O CERT.br também registrou, de 2018 para 2019, um aumento em 460% no número de pacotes contra a porta HTTPS.

Para ter acesso aos gráficos e dados estatísticos completos do CERT.br do ano de 2019 e períodos anteriores, visite: https://www.cert.br/stats/. Conheça também o Portal de Boas Práticas para a Internet no Brasil, a Cartilha de Segurança para Internet e o glossário.

Sobre o CERT.br

O CERT.br é o Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil. Desde 1997, o grupo é responsável por tratar incidentes de segurança envolvendo redes conectadas à Internet no Brasil. O Centro também desenvolve atividades de análise de tendências, treinamento e conscientização, com o objetivo de aumentar os níveis de segurança e de capacidade de tratamento de incidentes no Brasil. Mais informações em https://www.cert.br/.

Sobre o Núcleo de Informação e Coordenação do Ponto BR – NIC.br

O Núcleo de Informação e Coordenação do Ponto BR — NIC.br (https://www.nic.br/) é uma entidade civil, de direito privado e sem fins de lucro, que além de implementar as decisões e projetos do Comitê Gestor da Internet no Brasil, tem entre suas atribuições: coordenar o registro de nomes de domínio — Registro.br (https://www.registro.br/), estudar, responder e tratar incidentes de segurança no Brasil — CERT.br (https://www.cert.br/), estudar e pesquisar tecnologias de redes e operações — Ceptro.br (https://www.ceptro.br/), produzir indicadores sobre as tecnologias da informação e da comunicação — Cetic.br (https://www.cetic.br/), implementar e operar os Pontos de Troca de Tráfego — IX.br (https://ix.br/), viabilizar a participação da comunidade brasileira no desenvolvimento global da Web e subsidiar a formulação de políticas públicas — Ceweb.br (https://www.ceweb.br), e abrigar o escritório do W3C no Brasil (https://www.w3c.br/).

Sobre o Comitê Gestor da Internet no Brasil – CGI.br

O Comitê Gestor da Internet no Brasil, responsável por estabelecer diretrizes estratégicas relacionadas ao uso e desenvolvimento da Internet no Brasil, coordena e integra todas as iniciativas de serviços Internet no País, promovendo a qualidade técnica, a inovação e a disseminação dos serviços ofertados. Com base nos princípios de multilateralidade, transparência e democracia, o CGI.br representa um modelo de governança multissetorial da Internet com efetiva participação de todos os setores da sociedade nas suas decisões. Uma de suas formulações são os 10 Princípios para a Governança e Uso da Internet (https://www.cgi.br/principios). Mais informações em https://www.cgi.br/.

Contatos para a Imprensa:

Weber Shandwick

https://www.webershandwick.com.br/

PABX: (11) 3027-0200 / 3531-4950

Ana Jones - ana.jones@webershandwick.com - (11) 3027-0200 ramal: 312

Assessoria de Comunicação – NIC.br

Caroline D’Avo – Gerente de Comunicação – caroline@nic.br

Carolina Carvalho – Coordenadora de Comunicação – carolcarvalho@nic.br

Soraia Marino – Assistente de Comunicação – soraia@nic.br

Twitter: https://www.twitter.com/comuNICbr/

YouTube: https://www.youtube.com/nicbrvideos

Facebook: www.facebook.com/nic.br

Telegram: www.telegram.me/nicbr

LinkedIn: https://www.linkedin.com/company/nic-br/

Instagram: https://www.instagram.com/nicbr/