CERT.br divulga dados sobre cenário de incidentes de segurança em 2018

Estatísticas apontam continuidade de ataques por “força bruta” (tentativas de adivinhação de senhas) e necessidade de reduzir amplificação maliciosa de tráfego: adoção de boas práticas pode preveni-los

Estatísticas do Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT.br), do Núcleo de Informação e Coordenação do Ponto BR (NIC.br), apontam um aumento de ataques contra equipamentos como roteadores domésticos e elementos de rede, a continuidade de ataques por “força bruta” (tentativas de adivinhação de senhas) e a necessidade de ações por parte dos atores que compõem o ecossistema da Internet para reduzir a amplificação maliciosa de tráfego no país. Boas e simples práticas de segurança, como manter os equipamentos atualizados com as versões mais recentes e com todas as correções aplicadas, utilizar senhas fortes e habilitar o recurso de verificação de senha em duas etapas podem prevenir os incidentes mais comuns registrados em 2018.

Além dos incidentes de segurança reportados voluntariamente por usuários de Internet em 2018, o CERT.br divulga nesta quinta-feira (28/3) análises conjuntas de outras fontes: as notificações enviadas aos sistemas autônomos cujas redes possuem sistemas mal configurados, que podem ser abusados por atacantes para amplificar tráfego; as notificações de servidores DNS maliciosos, que tem o propósito de direcionar usuários para sítios falsos; e tendências obtidas a partir dos honeypots - sensores distribuídos no espaço de endereços IP da Internet no Brasil que ampliam a capacidade de detecção de incidentes e correlação de eventos.

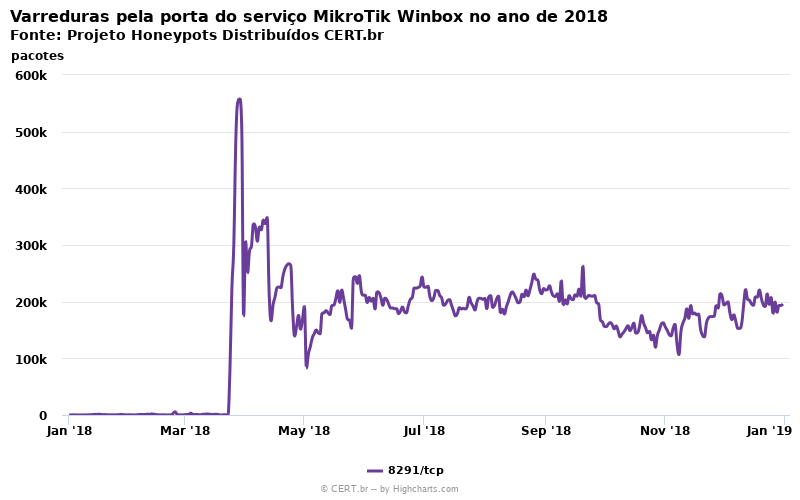

As notificações reportadas ao CERT.br sobre varreduras de redes, aliadas aos dados obtidos por meio dos honeypots, apontam um aumento de ataques a elementos de rede. A varredura é uma técnica que tem o objetivo de identificar computadores ativos e coletar informações sobre eles. Em 2018, o CERT.br recebeu 397.590 notificações de varreduras, sendo 9% delas relativas ao par de portas TELNET (23/TCP) e Winbox (8291/TCP) que parecem visar roteadores da MikroTik.

"Esse é um ataque que surgiu em 2018. Os dados dos honeypots mostram, de forma complementar, que em março do ano passado saímos de praticamente zero varreduras contra a porta 8291 (do serviço Winbox do Mikrotik) para um pico que se mantém expressivo até hoje", alerta Cristine Hoepers, gerente do CERT.br. "Os roteadores MikroTik são muito utilizados por provedores de acesso, o que reforça a importância e necessidade da adoção de boas práticas de segurança para os sistemas autônomos", complementa. O CERT.br, inclusive, realizou uma apresentação sumarizando as boas práticas para os sistemas autônomos – assista ao vídeo e confira os slides.

Ataques de força bruta

Os ataques que têm o objetivo de adivinhar, por tentativa e erro, as senhas de administração e, assim, comprometer os dispositivos, também estão entre os destaques de 2018. As notificações sobre varreduras de rede apontam que os serviços que podem sofrer ataques de força bruta continuam muito visados: SSH (22/TCP) com 29% das notificações e TELNET (23/TCP) com 6% - este último, em conjunto com o par de varreduras 23/TCP e 2323/TCP, continua em evidência desde 2015 e parece ter como alvo dispositivos de Internet das Coisas (IoT na sigla em inglês) e equipamentos de rede alocados às residências de usuários finais, tais como modems ADSL e cabo, roteadores Wi-Fi, entre outros. Os dados obtidos por meio dos honeypots corroboram que os serviços SSH (22/TCP) e TELNET (23/TCP) são muito procurados para ataques de força bruta. Também de acordo com os honeypots, essas são as duas portas que mais recebem varreduras.

Servidores DNS maliciosos

Além dos incidentes reportados por usuários de Internet e dos dados obtidos pelos honeypots, o CERT.br notifica sistemas autônomos que hospedam servidores DNS maliciosos que fornecem respostas incorretas para nomes de domínios populares como os de instituições financeiras, comércio eletrônico e redes sociais. São usados em ataques que também comprometem roteadores domésticos para que passem a consultá-los.

"Observamos que esse foi um problema comum no país em 2018. Os servidores DNS maliciosos têm o propósito de direcionar os usuários para sítios falsos, o usuário pode ser levado à outra página com identidade visual semelhante, e assim, inadvertidamente, fornecer senhas de acesso, entre outros dados importantes, ou mesmo acabar permitindo que se instalem códigos maliciosos (malwares) em seu equipamento", explica Hoepers.

Para se proteger, o CERT.br disponibiliza orientações nos fascículos Senhas, Verificação em Duas Etapas e Redes, todos da Cartilha de Segurança para Internet, e fornece o passo a passo para checar o certificado digital dos sítios e comprovar que está navegando na página da instituição que deseja.

Amplificação de tráfego

Equipamentos infectados, mal configurados ou invadidos podem ser usados para ataques de negação de serviço (DoS - Denial of Service), uma técnica em que um atacante utiliza um equipamento conectado à rede para tirar de operação um serviço, um computador ou uma rede ligada à Internet. Em 2018, o CERT.br recebeu 158.407 notificações sobre computadores que participaram de ataques de negação de serviço.

Os ataques DoS também podem acontecer pela exploração de características em serviços de Internet, como DNS, SNMP e NTP, SSDP, que permitem altas taxas de amplificação de pacotes. O atacante forja o endereço IP da vítima fazendo com que ela receba diversas respostas grandes, que consomem uma quantidade considerável de banda da rede. Diversos equipamentos, como roteadores domésticos, costumam vir com esses serviços habilitados e podem ser abusados. Mais de 70% dos casos de DoS reportados ao CERT.br em 2018 envolvem protocolos de rede que podem ser utilizados como amplificadores, tais como: DNS (53/UDP), SNMP (161/UDP), NTP (123/UDP) e SSDP (1900/UDP).

Com objetivo de reduzir o número de redes brasileiras passíveis de serem abusadas para realização de ataques DoS, o CERT.br notifica regularmente os sistemas autônomos brasileiros que possuem endereço IP com algum serviço mal configurado permitindo amplificação de tráfego. As ações de conscientização do Programa Por uma Internet mais Segura, do NIC.br, contribuíram para uma queda de 73% dos endereços IPs abusáveis via protocolo SNMP, no período de janeiro a dezembro de 2018.

"Os ataques por amplificação de tráfego precisam ser reduzidos no Brasil e cada um de nós tem um papel importante a desempenhar, desde os fabricantes de equipamentos, os provedores de acesso à Internet e toda a comunidade técnica, mas também os usuários da rede. Cada um precisa fazer a sua parte para que a Internet seja mais saudável como um todo", pontua Hoepers.

Para melhorar o cenário, o NIC.br disponibiliza recomendações no Portal de boas práticas para a Internet no Brasil, principalmente as relativas à Implementação de Antispoofing para Redução de DDoS e as Recomendações para Melhorar o Cenário de Ataques Distribuídos de Negação de Serviço (DDoS).

Para ter acesso aos gráficos e dados estatísticos completos do CERT.br do ano de 2018 e períodos anteriores, visite: https://www.cert.br/stats/. Conheça também a Cartilha de Segurança para Internet e o glossário.

Sobre o CERT.br

O CERT.br é o Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil. Desde 1997, o grupo é responsável por tratar incidentes de segurança envolvendo redes conectadas à Internet no Brasil. O Centro também desenvolve atividades de análise de tendências, treinamento e conscientização, com o objetivo de aumentar os níveis de segurança e de capacidade de tratamento de incidentes no Brasil. Mais informações em https://www.cert.br/.

Sobre o Núcleo de Informação e Coordenação do Ponto BR – NIC.br

O Núcleo de Informação e Coordenação do Ponto BR — NIC.br (https://www.nic.br/) é uma entidade civil, de direito privado e sem fins de lucro, que além de implementar as decisões e projetos do Comitê Gestor da Internet no Brasil, tem entre suas atribuições: coordenar o registro de nomes de domínio — Registro.br (https://www.registro.br/), estudar, responder e tratar incidentes de segurança no Brasil — CERT.br (https://www.cert.br/), estudar e pesquisar tecnologias de redes e operações — Ceptro.br (https://www.ceptro.br/), produzir indicadores sobre as tecnologias da informação e da comunicação — Cetic.br (https://www.cetic.br/), implementar e operar os Pontos de Troca de Tráfego — IX.br (https://ix.br/), viabilizar a participação da comunidade brasileira no desenvolvimento global da Web e subsidiar a formulação de políticas públicas — Ceweb.br (https://www.ceweb.br), e abrigar o escritório do W3C no Brasil (https://www.w3c.br/).

Sobre o Comitê Gestor da Internet no Brasil – CGI.br

O Comitê Gestor da Internet no Brasil, responsável por estabelecer diretrizes estratégicas relacionadas ao uso e desenvolvimento da Internet no Brasil, coordena e integra todas as iniciativas de serviços Internet no País, promovendo a qualidade técnica, a inovação e a disseminação dos serviços ofertados. Com base nos princípios de multilateralidade, transparência e democracia, o CGI.br representa um modelo de governança multissetorial da Internet com efetiva participação de todos os setores da sociedade nas suas decisões. Uma de suas formulações são os 10 Princípios para a Governança e Uso da Internet (https://www.cgi.br/principios). Mais informações em https://www.cgi.br/.

Contatos para a Imprensa:

Weber Shandwick

https://www.webershandwick.com.br/

PABX: (11) 3027-0200 / 3531-4950

Carolina Carvalho - ccarvalho@webershandwick.com - (11) 3027-0226

Ana Jones - ana.jones@webershandwick.com - (11) 3027-0200 ramal: 312

Assessoria de Comunicação - NIC.br

Caroline D’Avo – Gerente de Comunicação – caroline@nic.br

Everton Teles Rodrigues – Coordenador de Comunicação – everton@nic.br

Soraia Marino – Assistente de Comunicação – soraia@nic.br

Flickr: https://www.flickr.com/NICbr/

Twitter: https://www.twitter.com/comuNICbr/

YouTube: https://www.youtube.com/nicbrvideos

Facebook: www.facebook.com/nic.br

Telegram: www.telegram.me/nicbr